Cryptographie classique vs moderne

Comparaison entre cryptographie classique et moderne

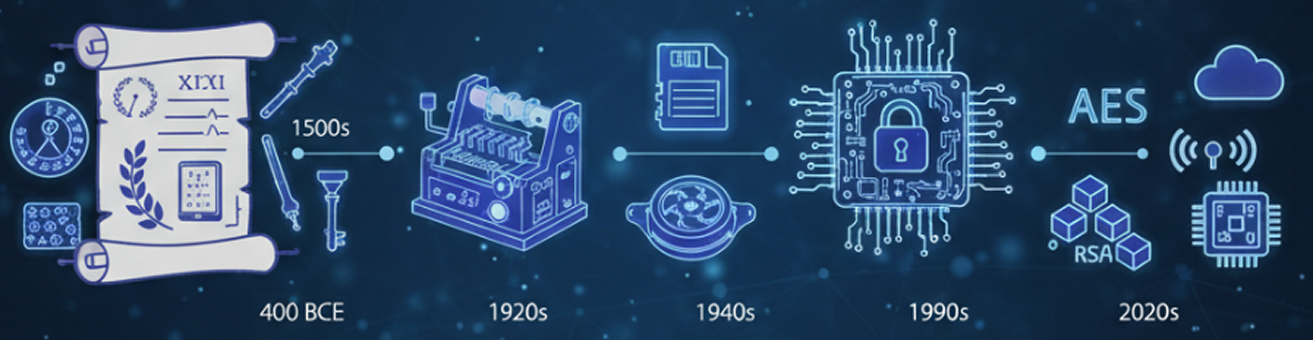

La cryptographie ne date pas d’aujourd’hui. Elle existe depuis l’Antiquité, où elle servait à cacher des messages secrets, surtout dans les domaines militaire et politique, afin d’empêcher que des informations sensibles tombent entre de mauvaises mains. Avec le temps, les méthodes se sont progressivement sophistiquées grâce aux nouvelles technologies et à l’informatique, donnant naissance à la cryptographie moderne. Aujourd’hui, elle joue un rôle central dans la sécurisation des communications sur Internet, des transactions bancaires, des données personnelles sur les téléphones et dans le cloud.

La cryptographie moderne ne se limite pas à la confidentialité : elle assure également l’intégrité des informations, l’authenticité des utilisateurs et la protection contre les attaques informatiques. Comprendre son fonctionnement et ses usages est essentiel pour naviguer en toute sécurité dans le monde numérique actuel.

Le tableau ci-dessous présente les principales différences entre la cryptographie classique et la cryptographie moderne :

| Caractéristique | Cryptographie classique | Cryptographie moderne |

|---|---|---|

| Algorithmes | Chiffres simples : César, substitution, transposition. Facile à casser à l’époque. | Algorithmes complexes : AES, RSA, DES, SHA-256. Sécurisés même face aux ordinateurs modernes. |

| Type de clé | Clé unique (symétrique) partagée entre l’émetteur et le destinataire. | Clés symétriques et asymétriques : clé publique pour chiffrer, clé privée pour déchiffrer. |

| Niveau de sécurité | Faible : facilement décryptable sans la clé. | Très élevé : difficile à casser même avec de puissants ordinateurs. |

| Applications | Messages secrets, codes militaires anciens, communications personnelles simples. | Transactions bancaires, emails sécurisés, VPN, blockchain, stockage cloud chiffré. |

| Complexité | Simple, souvent manuel ou avec peu de calcul. | Complexe, nécessite des calculs mathématiques avancés et ressources informatiques. |

| Résistance aux attaques | Très faible : analyse de fréquence et méthodes statistiques peuvent casser le code. | Élevée : conçue pour résister aux attaques par force brute et aux attaques cryptographiques modernes. |

| Exemples célèbres | Chiffre de César, codes militaires de la Première Guerre mondiale. | AES pour le chiffrement symétrique, RSA pour le chiffrement asymétrique, SHA-256 pour le hachage. |

Cette comparaison montre clairement comment la cryptographie est passée de méthodes simples et manuelles, comme les chiffres de César ou de Vigenère, à des techniques numériques avancées, basées sur des algorithmes mathématiques sophistiqués. La cryptographie moderne permet de protéger efficacement les données sensibles, qu’il s’agisse de transactions bancaires, de communications privées ou de stockage dans le cloud. Comprendre cette évolution est essentiel pour appréhender les défis de la sécurité numérique actuelle et anticiper les nouvelles menaces. Elle met également en évidence l’importance de l’innovation et des ressources informatiques dans le développement de méthodes fiables pour garantir la confidentialité, l’intégrité et l’authenticité des informations échangées à l’ère du numérique.

Pourquoi ces différences sont importantes ?

La distinction entre cryptographie classique et moderne n’est pas seulement historique : elle illustre comment les besoins en sécurité ont évolué. Les méthodes classiques étaient suffisantes à une époque où les échanges étaient limités et où les outils de décryptage étaient rudimentaires. Aujourd’hui, avec l’explosion d’Internet et des communications numériques, ces techniques sont facilement cassables par des ordinateurs modernes capables d’effectuer des milliards de calculs par seconde.

Les algorithmes modernes offrent une sécurité renforcée grâce à l’utilisation de clés plus longues et de fonctions mathématiques complexes. Cela permet de garantir la confidentialité, l’intégrité et l’authenticité des données même face à des attaques sophistiquées. Comprendre ces différences est essentiel pour choisir la méthode appropriée selon le contexte : transactions bancaires, échanges sécurisés, stockage de données sensibles, etc.

En résumé, connaître ces distinctions aide non seulement à sécuriser les informations sensibles, mais aussi à anticiper les nouvelles menaces et à adopter les bonnes pratiques dans la conception de systèmes numériques fiables et sûrs.